We stellen een vreselijke VPN bloot

Aan VPN providers geen gebrek tegenwoordig. NordVPN en ExpressVPN kennen we allemaal. Maar als je naar je Google Play Store of de App store van Apple gaat en ‘VPN’ intikt, krijgen je tientallen – zo niet honderden- minder bekende VPN providers te zien. Zowel gratis versies als VPN’s waar je voor moet betalen.

We hebben besloten deze minder bekende VPN’s eens te testen. Misschien zijn sommige van deze kleinere spelers op de markt helemaal niet zo slecht maar vallen ze gewoon niet op tussen de grotere en bekendere VPN aanbieders.

Of zijn ze gewoon echt belabberd en verdienen ze geen plek in onze top tien?

Wat hebben we gedaan

We wilden een willekeurige en een onbekende VPN provider testen. Dus typten we ‘VPN’ in de google zoekbalk en kozen een willekeurige provider, waarbij we de grote namen ontweken.

De provider die we kozen blijkt erg duur, belooft complete anonimiteit en geen logboekbeleid te voeren. Interessant, laten we eens dieper graven door een grondige analyse van de source code te doen.

We konden de VPN goed onderzoeken omdat hun cliënt een open source op GitHub was.

En wat bleek? — De provider die claimt je online veiligheid te waarborgen, weet zelf niets van beveiliging!

We vechten voor veilig een betrouwbaar internet wereldwijd, waarbij de privacy gewaarborgd is. We willen dat lezers de juiste beslisiingen nemen als het gaat om het kiezen van een waterdichte VPN provider. We willen echter geen laster campagne voeren en iemand’s harde werk teniet doen, daarom hebben we besloten de naam van de onderzochte provider uit dit artikel weg te laten.

HTTP in plaats van HTTPS-verzoeken

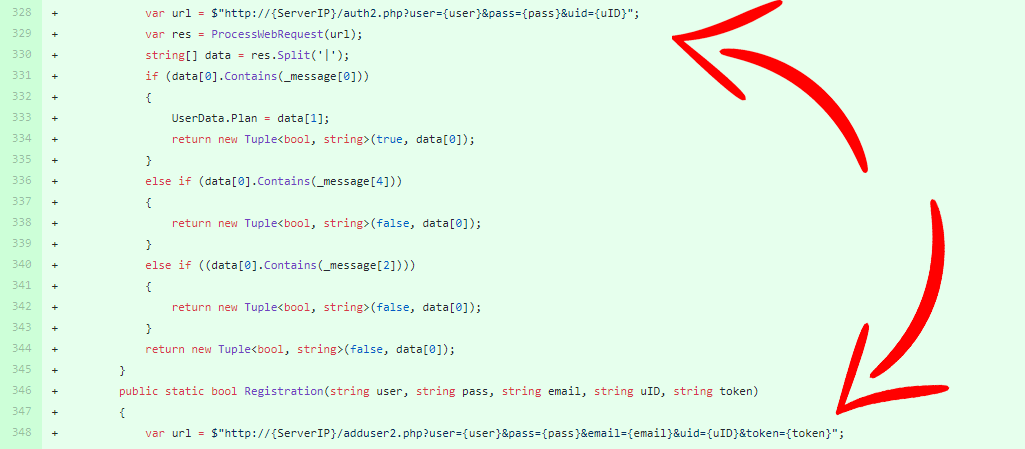

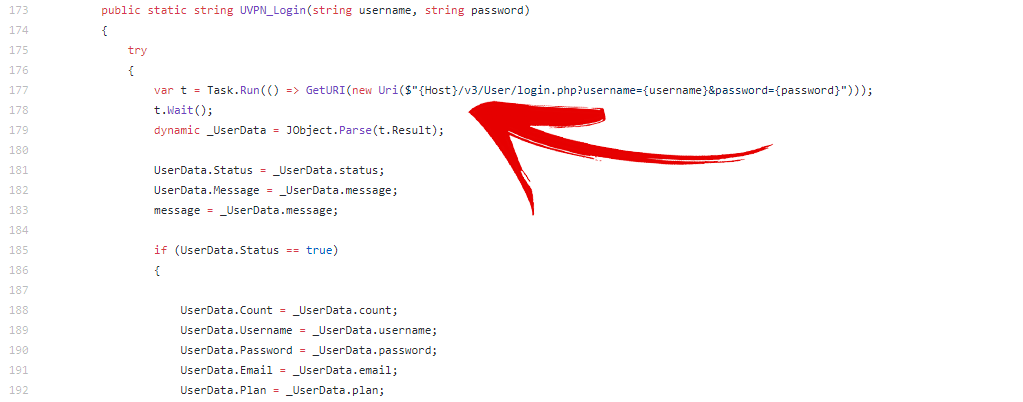

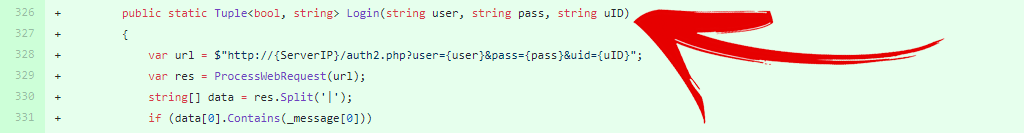

Het eerste wat ons opviel was dat de provider HTTP gebruikt in plaats van HTTPS voor API verzoeken.

SSL encryption bestaat al een heel lange tijd. Zo’n beetje elke online winkel gebruikt het (en zo niet, shop dan maar ergens anders). Dus voor deze VPN provider die claimt jouw online gegevens goed te beveiligen, is het verbazingwekkend dat ze deze basis beveiliginging niet voor elkaar hebben.

Waarom is dit slecht?

Het gebrek aan basis SSL encryptie zorgt ervoor dat iedereen tussen jouw thuisverbinding en die van de server kan zien welke informatie jij naar de API stuurt.

Zelfs als er door de provider andere privacy maatregelen genomen worden kunnen jouw gegevens nog steeds gestolen worden.

GET in plaats van POST requests

Na onze HTTP ontdekking stroopten we onze mouwen nog maar eens op. We waren nu werkelijk overal klaar voor. En we willen je niet bangmaken, maar om in te loggen gebruikt de door ons onderzochte provider ‘GET’ requests in plaats van ‘POST’ requests.

Dit zegt de meesten van jullie misschien weinig, maar het is zo ongeveer de grootste beginnersfout die een VPN provider kan maken. We zullen je haarfijn uitleggen waarom.

Waarom is een GET request slecht?

Er zijn twee types requests die ervoor zorgen dat data van de gebruiker naar de server wordt gestuurd als je inlogt. Beide kunnen vaak goed gebruikt worden, maar niet bij een VPN provider. Een GET verbinding gebruiken om gevoelige data te versturen is namelijk ontzettend gevaarlijk.

Een van de vele redenen daarvoor is dat alle gebruikersnamen en wachtwoorden hierdoor in de logfiles komen te staan.

Bij POST requests wordt deze data niet gelogd.

En niet alleen zijn gebruikersnaam en wachtwoord heeft de klant nu naar de server gestuurd, maar ook zijn hardware ID.

Tel dat eens op bij de al onzekere HTTP verbinding, en vermenigvuldig dat met hun ‘no-logging’ belofte. Dat is een ingewikkeld sommetje. Exact uitrekenen kunnen we het niet maar we komen duidelijk op een heel laag getal uit als het om jouw privacy gaat bij deze VPN provider.

Deze dienst kan beter VN heten, want laat de P van Privacy maar weg.

Klantenservice

Wij staan ervoor dat het internet een betere, veiliger ruimte wordt met meer privacy. Dus besloten we natuurlijk de mensen bij de onderzochte provider te helpen en we stuurden hen onze bevindingen toe.

Hun reactie was alles behalve subtiel – ze namen onze conclusies niet erg vriendelijk in ontvangst, probeerden ons awesome cybersecurity team uit te testen en noemden zelf het “R” woord (ja, zover ging het echt).

Waarom is dat slecht?

Als een bedrijf krachtige statements maakt, en ze deze niet kunnen naleven én dan ook geen goed onderbouwde kritiek kunnen ontvangen, zullen ze ook wel geen betrouwbare service kunnen bieden.

Óf de statements van het bedrijf zijn in eerste instantie al niet waar, óf ze hebben geen idee waar ze mee bezig zijn. En we konden eerlijkgezegd geen niet bedenken welke van de twee nou erger is (we hebben erover gestemd, kwam ook niks uit).

Met een prijskaartje die niet ten onder doet aan enkele van de beste VPN providers die er op de markt zijn is dat echt onvergeeflijk.

Wat gebeurde er toen?

Een paar dagen na ons gesprek met vertegenwoordigers van de VPN provider losten ze de genoemde problemen deels op.

Als eerste hebben ze een SSL certificaat toegevoegd aan hun verbinding – mooi, dat is de eerste stap naar veiligheid.

Verder hebben ze deels het vingerafdrukprobleem gefixt, en gebruiken ze nu een willekeurig ID dat slechts een keer gebruikt kan worden.

Maar er wordt nog wel steeds gebruik gemaakt van GET requests om in te loggen. Wat betekent dat ze waarschijnlijk nog steeds gebruikersgegevens registreren (theoretisch kunnen ze geen gebruikersinformatie registreren, maar dan is hun huidige configuratie niet nodig).

Wat betreft de klantenservice: tja, we weten niet of daar nog wat aan te doen valt.

Kies verstandig

Onze ervaring met een onbekende VPN was niet al te best.

Wanneer je dus zelf weer eens op zoek gaat naar een onbekende, vreemde en niet gebruikelijke VPN verbinding dan….ach, doe dat maar gewoon niet.

Laat een reactie achter